The silent spy among us: i moderni rischi legati ai sistemi intercom intelligenti

Lo scorso anno, a seguito delle crescita del business, Claroty ha ampliato i propri uffici e questo ha portato all’installazione di un nuovo Intercom intelligente: l’Akuvox E11.

Il nuovo dispositivo, comprensivo di telecamera collegata a un cavo ethernet, ha da subito attirato l’attenzione dei ricercatori del Team82, che avevano come obiettivo quello di scandagliarne le potenzialità. Questo analisi, iniziata per pura curiosità, ha permesso ai ricercatori Claroty di individuare 13 vulnerabilità legate all’Akuvox E11, che consentirebbero a potenziali aggressori di eseguire codice in remoto per attivare e controllare la videocamera e il microfono del dispositivo, rubare video e immagini o ottenere un punto d’appoggio all’interno della rete.

Queste vulnerabilità possono essere sfruttate attraverso tre principali vettori di attacco:

- Esecuzione di codice in modalità remota all’interno della rete locale

- Attivazione remota della videocamera e del microfono del dispositivo e trasmissione dei dati all’aggressore

- Accesso a server FTP esterni e non sicuri e download di immagini e dati archiviati

Ad oggi, queste vulnerabilità rimangono ancora senza patch: tutti i tentativi del Team82 di mettersi in contatto con il fornitore cinese, leader globale nella fornitura di Intercom intelligenti basati su SIP, e coordinare la divulgazione sono stati vani. Dai primi di gennaio 2022, infatti, i ricercatori Claroty hanno aperto diversi ticket di supporto che, però, sono stati immediatamente chiusi dal fornitore fino a quando l’account Claroty non è stato definitivamente bloccato il 27 gennaio 2022.

Il Team82 ha deciso, quindi, di coinvolgere anche il Cyber Emergency Response Team Coordination Center (CERT/CC), che a sua volta ha tentato ripetutamente di contattare il fornitore senza alcun risultato. Dopo mesi di tentativi falliti, a dicembre 2022 i ricercatori del Team82 hanno comunicato i propri risultati al CISA, il quale ha pubblicato un avviso che descrive le vulnerabilità identificate. È, infatti, nel completo interesse degli utenti poter visionare e condividere queste informazioni, nella speranza di poter adottare il più rapidamente possibile misure proattive per difendere le proprie organizzazioni. Le implicazioni dei difetti individuati spaziano da una mancata autenticazione, alle chiavi di crittografia hard-coded, e da un’autorizzazione mancante o impropria, all’esposizione di informazioni sensibili da parte di utenti non autorizzati.

Nonostante l’impossibilità di contattare il fornitore, Team82 ha comunque individuato una serie di misure per mitigare i rischi legati al dispositivo.

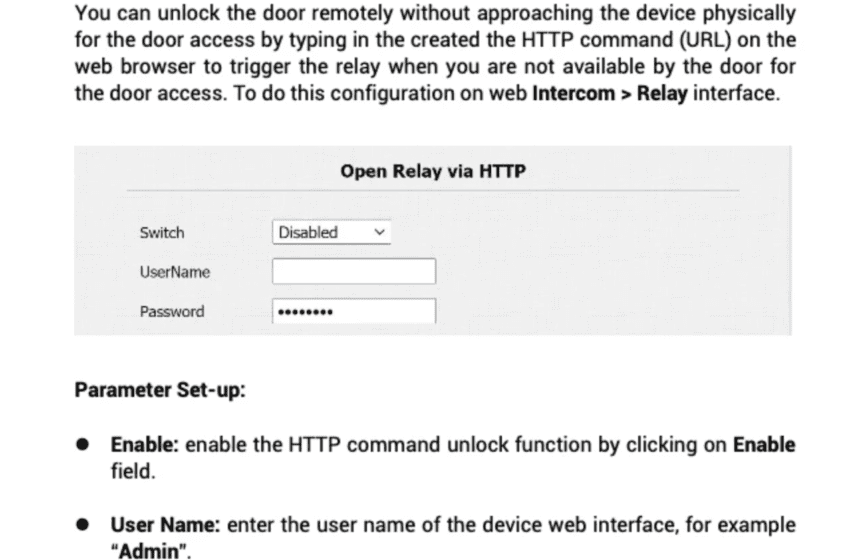

- Assicurarsi che il dispositivo Akuvox non sia collegato a Internet, in modo da neutralizzare la possibilità di attacchi da remoto. In questo caso, però, non sarebbe più possibile, nemmeno per i soggetti autorizzati, accedere al dispositivo tramite l’app mobile SmartPlus.

- Segmentare e isolare il dispositivo Akuvox dal resto della rete aziendale. Ciò impedirebbe qualsiasi rischio collaterale causato dall’accesso di un utente malintenzionato al dispositivo.

- Modificare la password predefinita, che protegge l’interfaccia web. Al momento la password è debole e inclusa nella documentazione del dispositivo, che è pubblica.